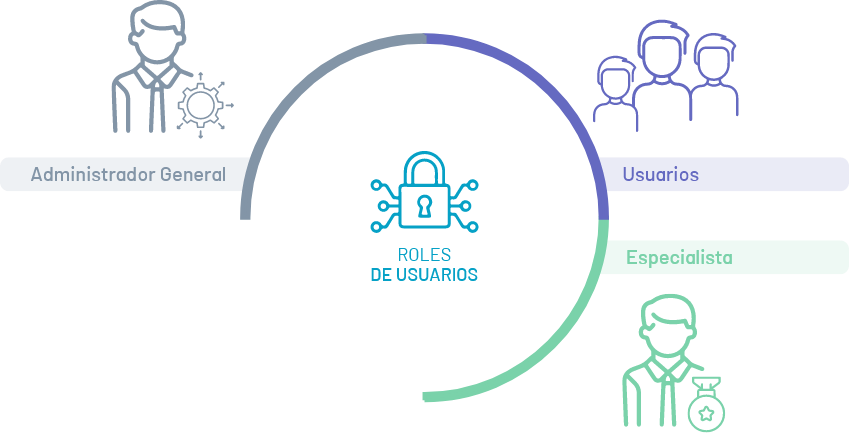

Aranda Security Compliance ASEC ha diseñado unos roles de usuarios especializados para llevar a cabo diferentes tareas para implementar las políticas de cumplimiento en los dispositivos de acuerdo a las necesidades de la organización.

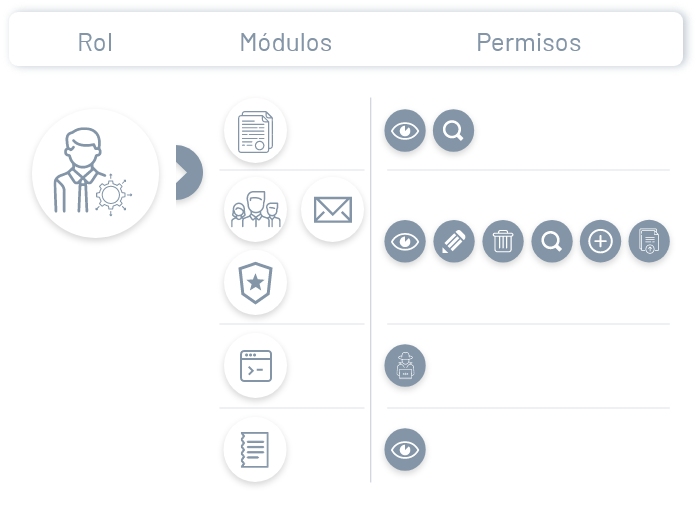

Rol Administrador General

El administrador general es el rol encargado de la gestión, monitoreo y seguimiento de las políticas de cumplimiento en lineamientos de seguridad en las estaciones de trabajo. También se encarga de definir elementos de configuración. En ASEC el administrador general se encarga de las siguientes funcionalidades:

- Crear, actualizar, eliminar, exportar y monitorear políticas.

- Configurar y gestionar usuarios.

- Asignar los roles de administrador, especialista y usuario.

- Configurar servidores de correo y administrar licencias.

- Ralizar el despliegue del agente.

- Gestionar las licencias adquiridas.

- Consultar el resumen de la evaluación de las políticas de cumplimiento.

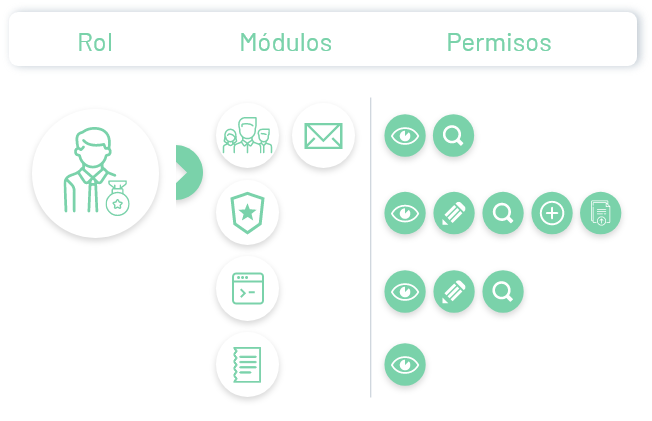

Rol Especialista

El especialista en Aranda Security Compliance podrá definir y realizar la gestión de las políticas de seguridad. ASEC el especialista se encarga de las siguientes funcionalidades:

- Crear, actualizar, eliminar, exportar y monitorear políticas.

- Configurar y gestionar usuarios.

- Asignar los roles de administrador, especialista y usuario.

- Configurar servidores de correo y administrar licencias.

- Ralizar el despliegue del agente.

- Consultar el resumen de la evaluación de las políticas de cumplimiento.

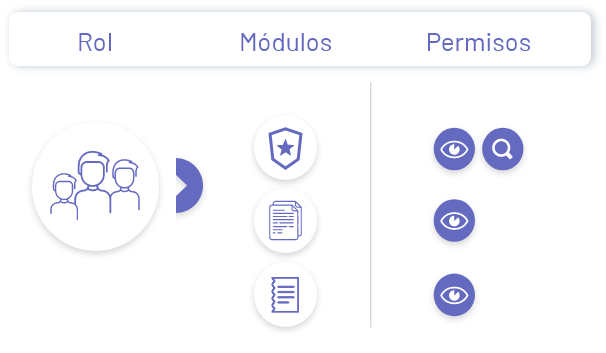

Rol Usuario

El rol de usuario en ASEC podrá visualizar y hacer seguimiento al cumplimiento de las políticas de seguridad en los dispositivos vinculados. Los usuarios son los encargados de las siguientes funcionalidades de ASEC:

- Consultar el resumen de la actividad resgistrada por los dispositivos en relación a las políticas de cumplimiento implementadas, los agentes instalados y el estado de ejecución de las políticas.

- Establecer un diagnóstico del nivel de cumplimiento de las políticas de seguridad implementadas en las estaciones de trabajo.

El rol usuario No tendrá acceso a elementos de configuración como: despliegue de agente, creacion de grupos, usuarios, servidor correo y licenciamiento.